Witaj w proline!

Witaj w proline!

Masz już konto?Zaloguj się, by sprawdzić swoje zamówienia, listy i konfiguracje.

|

,

1 x ZENPC Cube Black 4x Fander P12 PWM PST ARGB

|

279,00 zł

za sztukę 279,00 zł

|

|

,

1 x Wentylator Fander Roxo P12 ARGB PWM PST Reverse 120mm Czarny (FRX121)

|

49,99 zł

za sztukę 49,99 zł

|

|

,

1 x Chłodzenie wodne Arctic Liquid Freezer III Pro 240 ARGB Black (ACFRE00182A)

|

309,00 zł

za sztukę 309,00 zł

|

|

,

1 x Awaryjny zasilacz UPS Salicru SLC-1000-TWIN PRO2 1000VA 900W, online, podwójna konwersja, 3x Schuko

|

1 618,00 zł

za sztukę 1 618,00 zł

|

|

,

1 x Zasilacz Seasonic Core GX-750-V2 ATX 3.1 Gold 750W

|

429,00 zł

za sztukę 429,00 zł

|

|

,

1 x Pamięć Patriot Viper Venom RGB DDR5 32GB (2x16GB) 6000MHz CL30 PVVR532G600C30K

|

1 749,00 zł

za sztukę 1 749,00 zł

|

|

,

1 x Montech King 95 Black

|

489,00 zł

za sztukę 489,00 zł

|

|

,

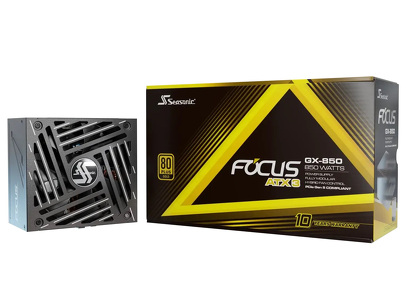

1 x Zasilacz Seasonic PRIME ATX 3.0 TX-1300 80Plus Titanium 1300W

|

1 659,00 zł

za sztukę 1 659,00 zł

|

|

,

1 x Antec Flux M Black Micro-ATX ITX

|

259,00 zł

za sztukę 259,00 zł

|

|

,

1 x Noctua NH-D15 G2 chromax.black chłodzenie procesora

|

677,00 zł

za sztukę 677,00 zł

|

Systemy operacyjne

Akcesoria do telefonów GSM

Dysk SSD NVMe M.2

Chłodzenie AIO

Wentylatory komputerowe

Komputery gamingowe

Procesory komputerowe

Zasilacze do komputera

Dyski SSD

Karty graficzne

Pamięci DDR5

Obudowy komputerowe

Chłodzenie CPU

Płyty główne

Monitory do komputera

Fotele gamingowe

Klawiatury komputerowe

Myszki komputerowe

Witaj w internetowym sklepie komputerowym ProLine! Jesteśmy dla Ciebie od 1993 roku! U nas zawsze trwa promocja na dobry laptop, notebook albo tablet. Nieważne czy ma to być laptop do gier, laptop dla grafika, albo studenta! Jeżeli chcesz kupić dobrego laptopa w atrakcyjnej cenie, to zapraszamy! U nas zawsze niskie ceny! Znajdzie się też tablet i notebook do szkoły, tanio w promocji! Firma ProLine produkuje wysokiej klasy komputery stacjonarne Cyclone oraz ZenPC. Ponad 97% zamówień realizowane jest tego samego dnia! Wielu naszych klientów chwali sobie nasze myszki dla graczy i klawiatury mechaniczne. Posiadamy sieć sklepów komputerowych na terenie kraju. W większości z nich możesz odebrać zamówienie bez kosztów transportu. Posiadamy sklep komputerowy w miastach takich jak Wrocław, Poznań, Legnica, Katowice, Gliwice, Kalisz, Bytom, Trzebnica, Opole. Szybka i profesjonalna obsługa!

ProLine to polska firma ze 100% polskim kapitałem. Działamy legalnie i płacimy podatki w naszym kraju! Posiadamy siedzibę główną w Mirkowie oraz salony na terenie kraju. Cała komunikacja ze sklepem komputerowym ProLine jest szyfrowana za pomocą technologii SSL. Nie sprzedajemy danych osobowych. Dlatego zakup notebooka albo laptopa w ProLine to czysta przyjemność i pełne bezpieczeństwo. Zaopatrzysz się u nas w akcesoria i części komputerowe takie jak procesory, karty graficzne, płyty główne, pamięci, dyski SSD, M.2 oraz HDD. Nasi pracownicy pomogą Ci wybrać najlepszy zasilacz komputerowy oraz obudowę do komputera. Poza komputerami mamy również najlepsze na rynku Smartfony takich producentów jak Xiaomi, Apple, Samsung i Huawei. Jeżeli chcesz, aby Twój komputer pracował cicho, posiadamy szeroką gamę chłodzenia procesora, oraz ciche wentylatory. Na koniec mając już to wszystko, możesz wybrać idealny fotel gamingowy.

Nie strać żadnej informacji o promocji ani kodu rabatowego dostępnego tylko dla subskrybentów. Dołącz teraz do grona odbiorców newslettera ProLine!